1. Screening Router (Packet Filter)

Mô tả:

-

- Sử dụng công nghệ tường lửa lọc gói tin tích hợp vào trong router

- Thực hiện việc định tuyến hay chặn gói tin dựa vào các policy

Ưu điểm:

-

- Tốc độ xử lý nhanh

- Dễ dàng triển khai

- Chi phí thấp

Nhược điểm:

-

- Mức độ an toàn thấp

- Đưa ra các policy cấu hình phức tạp dẫn đến dễ mắc lỗi

Kiến trúc screening router thường được dùng trong các trường hợp như:

- Hệ thống mạng đã được bảo vệ bởi lớp khác bên trong (các host bên trong được bảo mật tốt)

- Số lượng giao thức không nhiều và không quan tâm đến nội dung các giao thức

- Cần tốc độ cao và khả năng dự phòng

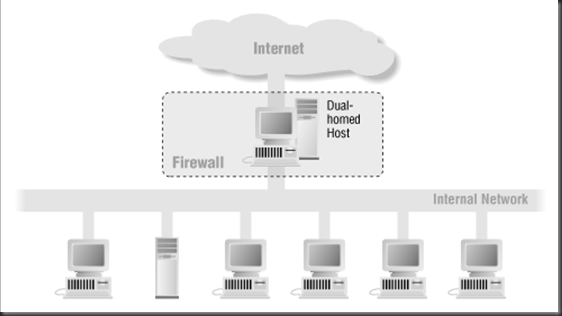

2. Dual Homed Host

Đặc điểm

Được xây dựng dựa trên một thiết bị có ít nhất 2 network interface

Cần disable tính năng Routing and Remote Access

Trao đổi thông tin thông qua dữ liệu chia sẻ trên máy dual – homed.

Các hệ thống bên trong và bên ngoài dual – homed không thể giao tiếp trực tiếp với nhau.

Dual-homed host cung cấp dịch vụ thông qua proxy server hoặc login trực tiếp vào Dual-homed host.

Dual – homed host không có khả năng routing và con đường duy nhất giữa các mạng là thông qua chức năng tầng ứng dụng.

Để dữ liệu ứng dụng đi qua firewall cần có phần mềm đặc biệt để chuyển các yêu cầu ứng dụng giữa hai mạng được nối với nhau (Application forwarder)

Kiến trúc Dual – homed host được sử dụng trong trường hợp dữ liệu trao đổi ra bên ngòai ít và không quan trọng, không cung cấp các dịch vụ công cộng hoặc dữ liệu bên trong không quá quan trọng.

Ưu điểm

- Dual – homed host có thể tách một mạng bên trong khỏi mạng không tin cậy

- Dual – homed host không chuyển bất kỳ một luồng dữ liệu TCP/IP nào => chặn hoàn toàn luồng dữ liệu IP giữa mạng bên trong và bên ngoài không tin cậy bên ngoài

Nhược điểm:

- Nếu hế thống chạy quá nhiều ứng dụng hay dịch vụ sẽ dẫn đến quá tải.

- Rủi ro cao khi tường lửa bị tấn công -> Tất cả các host trong mạng bị liên lụy.

2. Screened Host

Phối hợp giữa Screening Router và Bastion Host.

Có 2 dạng:

- Single-homed bastion host

- Dual-homed bastion host

2.1 Single-homed bastion host

- Gồm một Packet Filtering và một bastion host

- Thực hiện bảo vệ mạng ở tầng mạng và tầng ứng dụng

- Cấu hình và hoạt động Packet Filtering :

- Đối với luồng thông tin từ Internet, chỉ các gói tin IP với địa chỉ đích là bastion host mới được phép đi vào trong

- Đối với luồng thông tin từ bên trong, chỉ các gói tin IP xuất phát từ bastion host mới được phép đi ra ngoài

- Packet Filtering cho phép bastion host mở kết nối (hợp lệ) ra bên ngoài.

- Packet Filtering có thể cho phép các internal hosts mở kết nối đến các host trên internet đối với 1 số dịch vụ được phép hoặc cấm tất cả kết nối từ các internal hosts.

Ưu điểm:

Kiến trúc này an toàn hơn kiến trúc Dual homed host và Screening Router vì kết hợp cả lọc gói tin và ứng dụng.

Hệ thống được bảo vệ bởi 2 lớp : Packet Filtering và Bastion Host.

Nhược điểm:

Có thể bị bypass nếu Packet Filtering bị kiểm soát.

Hình trên cho thấy routing table bị sửa đổi, gói tin từ bên ngoài có thể đến thẳng mạng bên trong.

Tuy nhiên kiến trúc Dual – Homed Bation Host có thể khắc phục điều này

2.2 Dual – Homed Bation Host

Cấu hình router tương tự như single – homed bastion host.

Ưu điểm:

- Ngăn cản tiếp xúc với mạng bên trong bằng kiến trúc vật lý (phân thành 2 vùng outer zone và inter zone)

Trong kiến trúc này, hệ thống được chia thành 2 vùng, outer zone và inner zone. Inner zone là vùng nội bộ, được cách biệt với hệ thống mạng bên ngoài và mọi liên lạc giữa inner zone với hệ thống bên ngoài đều phải thông qua bastion host. Outer zone có thể giao tiếp với hệ thống bên ngoài.

Khác biệt duy nhất của hệ thống này so với Single-homed Bastion Host là ngăn cản tiếp xúc với mạng bên trong bằng kiến trúc vật lý.

Điều này ngăn chặn việc Packet Filtering có bị qua mặt thì vẫn còn có sự bảo vệ của bastion host.

Kiến trúc Screened Host được dùng trong trường hợp số lượng kết nối đến từ mạng bên ngoài vào bên trong không nhiều và các host bên trong được cấu hình bảo mật tốt.

3. Kiến trúc Screened Subnet

Ưu điểm:

- An toàn hơn so với các kiến trúc ở trên do có thêm 1 perimeter network bảo vệ

- Internal network được che giấu kĩ

- Chi phí cao hơn

- Cấu hình và duy trì phức tạp hơn

Thêm 1 perimeter network để cô lập internal network với internet. Internal network được bảo vệ cho dù bastion host có bị chiếm vì vẫn còn có Interior Router.

Perimeter là nơi đặt các dịch vụ có độ tin cậy thấp và dễ bị tấn công.

Bastion host là điểm liên lạc cho các kết nối từ bên ngoài vào. Truy cập từ các client ra bên ngoài có thể thông qua 2 router 1 cách trực tiếp (cấu hình interior và exterior router) hoặc qua proxy server trên bastion host.

Hạn chế các dịch vụ mà Interior Router cho phép giữa bastion host và các client -> giảm thiểu số máy bị tấn công một khi bastion host đã bị chiếm.

Exterior router cho phép tất cả lưu thông trong perimeter ra ngoài internet và ngăn chặn giả mạo địa chỉ.

<còn tiếp..>